Ola Bacanas mais uma forma de utilizar a DWL-2100AP.

No modo WDS with AP, o DWL-2100AP se conecta a várias redes, embora ainda

funcionando como um Access Point wireless. WDS (Wireless Distribution System)

permite o acesso de um DWL-2100AP com outro DWL-2100AP de um modo

padronizado. Dessa forma, pode simplificar a infra-estrutura da rede reduzindo a

quantidade de cabos. Basicamente os access points vão funcionar como um cliente e

um ponto de acesso ao mesmo tempo.

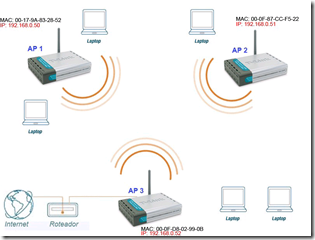

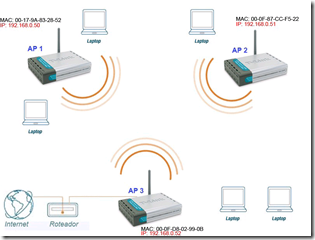

Neste manual vamos apresentar a seguinte topologia:

Para que possamos realizar a topologia acima devemos seguir as etapas abaixo.

Obs.: Você não precisa ter necessariamente um Roteador. No local pode ter um modem em modo Router ou um Servidor de Internet. Lembrando que os Access Points devem permanecer na mesma faixa de IP do Roteador, modem ou Servidor de Internet. Na topologia acima o IP do Roteador é 192.168.0.1

1- Para realizar o procedimento de configuração de WDS With AP, um dos computadores deve estar conectado via cabo ao DWL-2100AP para que seja realizada as configurações.

Antes de entrar nas configurações do equipamento faça o reset dele seguindo as etapas abaixo.

Etapa 1: Com o equipamento ligado, coloque um clips no orifício na parte de trás do equipamento chamado RESET.

Etapa 2: Mantenha o clips pressionado por exatamente 10 segundos e depois solte.

Obs.: Não remover a fonte de energia durante o procedimento.

Etapa 3: O equipamento será reiniciado automaticamente. Depois que o Led WLAN

parar de piscar o reset foi realizado.

Obs.: Realizar o reset não atualiza o equipamento para uma versão de firmware mais

recente, apenas faz com que ele volte as configurações para as de fábrica.

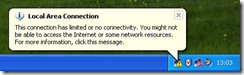

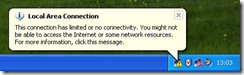

2- Com o computador conectado ao DWL-2100AP, automaticamente na tela do seu Sistema Operacional vai apresentar como Conectividade Nula ou Limitada.

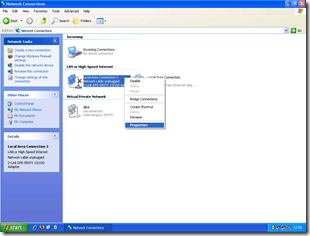

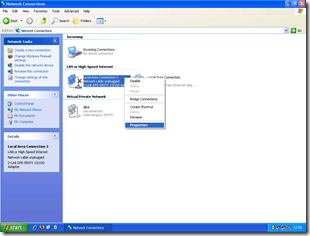

3- Vá em Painel de Controle > Conexões de Rede > Conexão Local, clique com o botão direito do mouse em Conexão Local e clique em seguida em Propriedades.

4- Localize Protocolo TCP/IP e clique no botão Propriedades.

5- Na nova janela selecione a opção Usar o seguinte endereço IP.

IP Address (Endereço IP):

Digite 192.168.0.10

Subnet Mask (Máscara de Sub-rede):

Digite 255.255.255.0

Default Gateway (Gateway Padrão):

Digite 192.168.0.50

Clique em OK e na janela anterior

novamente em Ok.

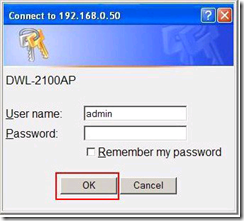

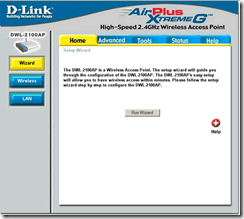

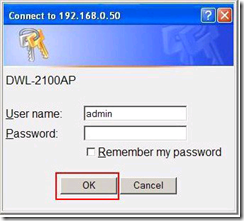

6- Feito os procedimentos anteriores, abra o nevagador de Internet e na barra de endereço digite http://192.168.0.50

Logo em seguida, abrirá uma janela de autenticação.

O usuário e senha padrão do equipamento são:

User Name: admin

Password: (Deixe o campo em branco)

Clique em OK.

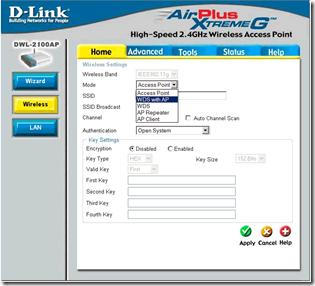

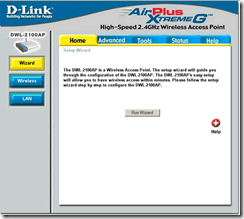

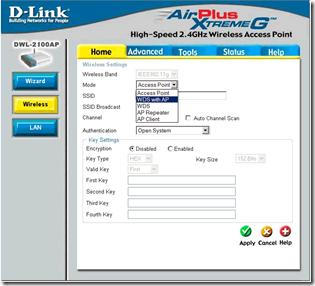

7- Ao acessar a tela de configuração, clique em Wireless localizado à esquerda.

8- Caso você esteja configurando o AP1, não precisa realizar esse procedimento.

Caso contrário clique à esquerda da tela no botão LAN e altere o IP do AP2 e do AP3 para que fique dentro da rede e com o IP diferente do AP1.

Por Exemplo: AP 2 --> IP: 192.168.0.51 AP 3 --> IP: 192.168.0.52

Feito a alteração clique no botão Apply para salvar as configurações.

9- Para realizar as configurações de WDS With AP precisamos de algumas informações dos outros Access Points. Olhe embaixo de cada equipamento e anote os seus MAC Address.

10- Na tela de configuração da rede Wireless do AP1, selecione em Mode a opção WDS With AP.

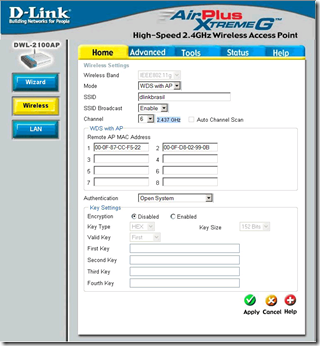

11- Logo em seguida irá apresentar a tela abaixo.

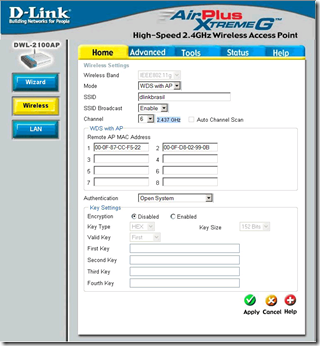

Preencha os seguintes campos:

SSID: digite no nome da rede wireless

SSID Broadcast: selecione Enabled

Channel: selecione entre 1, 6 e 11

Auto Channel Scan: deixe desmarcado

Em Remote AP MAC Address você pode cadastrar até 8 Access Points. No exemplo, além do que estamos configurando, temos mais 2 AP's, portanto, devemos preencher nesse campo o MAC Address do AP2 e AP3.

Faça esse mesmo procedimento no AP2 preenchendo o MAC Address do AP1 e AP3. Novamente faça esse procedimento no AP3 preenchendo o MAC Address do AP1 e AP2.

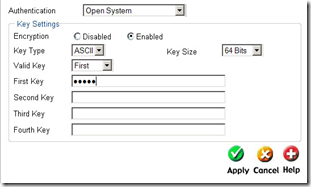

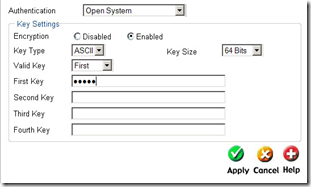

12- Caso deseje que sua rede sem fio tenha uma senha de segurança, no campo Key Settings siga as seguintes instruções:

Authentication: selecione Open System

Encryption: marque Enabled

Key type: você pode selecionar ASCII ou HEX

Key Size: selecione 64 Bits

Valid Key: selecione First

First Key: digite a senha para a rede wireless

Caso você tenha selecionado HEX, no campo Key Type crie uma senha de 10 caracteres contendo letras de A~F e números de 0~9.

Caso você selecionou ASCII, crie uma senha de 5 caracteres com letras e números.

Clique no botão “APPLY” ao lado direito no canto inferior da tela para salvar.

Obs.: Repita os procedimentos acima nos outros Access Points. Lembre-se de alterar o IP dos equipamentos e de cadastrar o MAC Address dos outros APs.

13- Feito os procedimentos acima em todos os três Access Points, conecte o Modem, Roteador ou Servidor de Internet em qualquer um dos três Access Points. Após conectar, será necessário realizar um teste para verificar a conectividade.

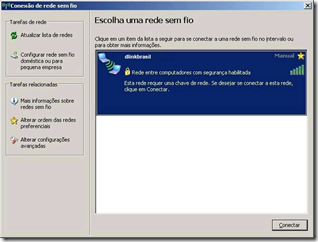

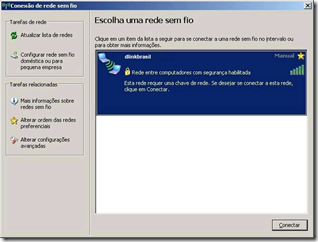

Primeiramente, com um computador com adaptador wireless localize a rede sem fio.

(Configuração de wireless Windows XP).

Clique com o botão direito do mouse sobre o ícone da rede sem fio e selecione a

opção Exibir redes sem fio Disponíveis.

Logo em seguida irá apresentar a seguinte tela.

Selecione sua rede pelo nome e clique em Conectar, digite a senha da rede sem fio

e repita a senha.

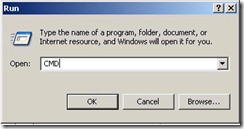

Após conectar, na rede wireless abra o Prompt de comando.

Clique em Iniciar > Executar digite CMD e clique em OK (no Windows).

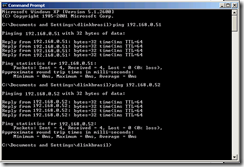

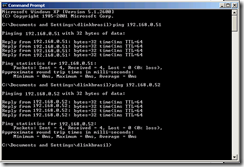

Como na imagem da página anterior o comando ping apresentou resposta, isso

significa que está navegando na Internet, agora para verificar a conectividade dos

outros dois Access Points digite:

ping 192.168.0.51 e pressione Enter

ping 192.168.0.52 e pressione Enter

Obtendo resposta você saberá que a WDS with AP foi configurada com sucesso.

ABS

Calcula-se que o Brasil seja o quarto maior parque de mainframes em operação no mundo. Depois de uma "morte anunciada" há algumas décadas, esses gigantes seguem firmes sustentando operações do governo e instituições financeiras nacionais. Além disso, institutos de pesquisa apontam que essas máquinas processam 70% dos dados mundiais e encontram-se em 90% das mil maiores empresas listadas no ranking da Fortune.

Calcula-se que o Brasil seja o quarto maior parque de mainframes em operação no mundo. Depois de uma "morte anunciada" há algumas décadas, esses gigantes seguem firmes sustentando operações do governo e instituições financeiras nacionais. Além disso, institutos de pesquisa apontam que essas máquinas processam 70% dos dados mundiais e encontram-se em 90% das mil maiores empresas listadas no ranking da Fortune.