Olá Bacanas, pensando em facilitar o acesso criei este domínio.

abs.

Ola Bacanas, conforme prometi segui a terceira e ultima parte.

DES - Data Encryption Standard

É um padrão de criptografia simétrica, adotada pelo governo dos EUA em 1977.

Triple-DES

O Triple-DES é uma variação do algoritmo DES, sendo que o processo tem três fases: A seqüência é criptografada, sendo em seguida decriptografada com uma chave errada, e é novamente criptografada.

RSA - Rivest Shamir Adleman

É um padrão criado por Ron Rivest, Adi Shamir e Leonard Adleman em 1977 e utiliza chave pública

de criptografia, tirando vantagem do fato de ser extremamente difícil fatorar o produto de números

primos muito grandes.

Diffie-Hellman

Foi desenvolvido por Diffie e Hellman em 1976. Este algoritmo permite a troca de chaves secretas entre dois usuários. A chave utilizada é formada pelo processamento de duas outras chaves uma pública e outra secreta.

A garantia de integridade dos dados trocados em uma VPN pode ser fornecida pelo uso de algoritmos que geram, a partir dos dados originais, códigos binários que sejam praticamente impossíveis de serem conseguidos, caso estes dados sofram qualquer tipo de adulteração. Ao chegarem no destinatário, este executa o mesmo algoritmo e compara o resultado obtido com a seqüência de bits que acompanha a mensagem, fazendo assim a verificação.

Algoritmos para Integridade

SHA-1 - Secure Hash Algorithm One

É um algoritmo de hash que gera mensagens de 160 bits, a partir de uma seqüência de até 264 bits.

MD5 - Message Digest Algorithm 5

É um algoritmo de hash que gera mensagens de 128 bits, a partir de uma seqüência de qualquer

tamanho.

Espero ter ajudado.

abs.

Ola Bacanas, como prometido segui segunda parte de nossa explanação, espero que estejam gostando.

Formas de VPN - A VPN pode ser feita de duas formas:

A primeira é a conexão de um host em um provedor Internet, permitindo a conexão de um usuário remoto através de um tunel seguro, como mostrado na Figura.

Conexão VPN de um simples host.

Na segunda, duas redes se interligam através de hosts com link dedicado ou discado via internet, formando assim um túnel entre as duas redes. A figura 2 ilustra essa forma.

Conexão VPN entre duas redes interligadas.

A VPN suporta os seguintes protocolos: (IPSec) Internet Protocol Security, (L2TP) Layer 2 Tunneling Protocol, (L2F) Layer 2 Forwarding e o (PPTP) Point-to-Point Tunneling Protocol. A conexão e a criptografia entre os hosts da rede privada dependerá do protocolo escolhido.

Esta Figura mostra, o caminho que os dados percorrem na arquitetura de rede do Windows sobre uma conexão VPN usando um modem analógico.

Um datagrama IP, IPX, ou NetBEUI é submetido por seu protocolo apropriado à interface virtual que representa a conexãoVPN, esta, usa o NDIS, que por sua vez, submete o pacote ao NDISWAN que codifica ou comprime e submete então ao protocolo PPTP, e este, ao formar o pacote resultante, envia pela interface serial que é usada

pelo modem analógico.

IPSec

IPSec é um conjunto de padrões e protocolos para segurança relacionada com VPN sobre uma rede IP, e foi definido pelo grupo de trabalho denominado IP Security (IPSec) do IETF (Internet Engineering Task Force).

O IPSec especifica os cabeçalhos AH(Authentication Header) e ESP (Encapsulated Security Payload), que podem se utilizados independentemente ou em conjunto, de forma que um pocote IPSec poderá apresentar somente um dos cabeçalhos (AH ou ESP) ou os dois cabeçalhos.

Authentication Header (AH)

Utilizado para prover integridade e autenticidade dos dados presentes no pacote, incluindo a parte

invariante do cabeçalho, no entanto, não provê confidencialidade.

Encapsulated Security Payload (ESP)

Provê integridade, autenticidade e criptografia à área de dados do pacote.

A implementação do IPSec pode ser feita tanto em Modo Transporte como em Modo Tunel.

PPTP - Point to Point Tunneling Protocol

O PPTP é uma variação do protocolo PPP, que encapsula os pacotes em um túnel IP fim a fim.

L2TP - Level 2 Tunneling Protocol

É um protocolo que faz o tunelamento de PPP utilizando vários protocolos de rede (ex: IP, ATM, etc) sendo utilizado para prover acesso discado a múltiplos protocolos.

SOCKS v5

É um protocolo especificado pelo IETF e define como uma aplicação cliente - servidor usando IP e UDP estabelece comunicação através de um servidor proxy.

A especificação da VPN a ser implantada deve tomar por base o grau de segurança que se necessita, ou seja, avaliando o tipo de dado que deverá trafegar pela rede e se são dados sensíveis ou não. Dessa definição depende a escolha do protocolo de comunicação, dos algoritmos de criptografia e de Integridade, assim como as políticas e técnicas a serem adotadas para o controle de acesso. Tendo em vista que todos esses fatores terão um impacto direto sobre a complexidade e requisitos dos sistemas que serão utilizados, quanto mais seguro for o sistema, mais sofisticados e com capacidades de processamento terão de ser os equipamentos, principalmente, no que se refere a complexidade e requisitos exigidos pelos algoritmos de criptografia e integridade.

A VPN resguarda os dados encriptando-os automaticamente, tornando-os incompreensíveis para os equipamentos que não façam parte da rede privada.

Para que um equipamento possa fazer parte da rede privada virtual criada por esta tecnologia este precisará passar por uma certificação para ter acesso ao sistema e assim decriptar os dados.

Certificação - Todo dispositivo que quiser se juntar a VPN precisa ser certificado por uma Autoridade Certificadora. Geralmente, essa certificação é dupla, incluindo uma chave eletrônica e um PIN (Personal Identification Number), reduzindo a probabilidade de intrusos acessarem o sistema.

Encriptação - Uma vez dentro da VPN, cada

dispositivo envia sua chave de segurança pública aos integrantes da VPN. Sem o conhecimento dessa chave de segurança é matematicamente impossível decodificar os dados criptografados. Após a chave de segurança estar implementada, a proteção da mesma é assegurada por um sistema de gerenciamento de chaves de Segurança. O gerenciamento é um processo de distribuição, com refresh a intervalos específicos e revogação de chaves quando necessário.

A figura a baixo mostra uma arquitetura VPN mais complexa.

Amanha com a parte 3, terminaremos esta explanação.

abs.

Ola Bacanas, vamos aprender hoje um pouco sobre o que e uma VPN na semana que vem publicarei a segunda parte pois o estudo será dividido em 3 partes.

Introdução

O conceito de VPN surgiu da necessidade de se utilizar redes de comunicação não confiáveis para trafegar informações de forma segura.

As redes públicas são consideradas não confiáveis, tendo em vista que os dados que nelas trafegam estão sujeitos a interceptação e captura. Em contrapartida, estas tendem a ter um custo de utilização inferior aos necessários para o estabelecimento de redes proprietárias, envolvendo a contratação de circuitos exclusivos e independentes.

Com o explosivo crescimento da Internet, o constante aumento de sua área de abrangência, e a expectativa de uma rápida melhoria na qualidade dos meios de comunicação associado a um grande aumento nas velocidades de acesso e backbone, esta passou a ser vista como um meio conveniente para as comunicações corporativas. No entanto, a passagem de dados sensíveis pela Internet somente se torna possível com o uso de alguma tecnologia que torne esse meio altamente inseguro em um meio confiável. Com essa abordagem, o uso de VPN sobre a Internet parece ser uma alternativa viável e adequada. No entanto, veremos que não é apenas em acessos públicos que a tecnologia de VPN pode e deve ser empregada.

Aplicativos desenvolvidos para operar com o suporte de uma rede privativa não utilizam recursos para garantir a privacidade em uma rede pública. A migração de tais aplicações é sempre possível, no entanto, certamente incorreria em atividades dispendiosas e exigiriam muito tempo de desenvolvimento e testes. A implantação de VPN pressupõe que não haja necessidade de modificações nos sistemas utilizados pelas corporações, sendo que todas as necessidades de privacidade que passam a ser exigidas sejam supridas pelos recursos adicionais que sejam disponibilizados nos sistemas de comunicação.

Como Funciona

A VPN cria um caminho seguro (túneis) dentro da rede pública, através da encriptação dos dados em uma conexão (criptografia end to end). Essa tecnologia está sendo implementada em Firewalls, permitindo que as empresas criem túneis seguros na Internet, possibilitando conexões seguras com sites remotos.

A VPN é uma opção economicamente vantajosa por não utilizar links dedicados ou redes de pacotes (como Frame Relay e X.25) para conectar redes remotas, ela utiliza a infra estrutura da Internet, que exige uma conexão

(geralmente local) com um provedor de acesso, de custo muito menor e com a vantagem de possuir alcance mundial. A vantagem econômica será mais evidente quando existir a necessidade de realizar conexões distantes (principalmente nas internacionais). Basta imaginar o custo de uma interconexão corporativa internacional com

linhas dedicadas.

Com a utilização da infra-estrutura da Internet, consegue-se uma redução considerável com equipamentos e conexões. Contudo a segurança e a confidencialidade das informações da empresa não podem ser esquecidas, uma vez que os dados que transitam pela Internet podem ser capturados e lidos por qualquer equipamento. Para manter a privacidade nas transmissões corporativas a tecnologia VPN utiliza recursos de Certificação e de Criptografia.

A utilização de redes públicas tende a apresentar custos muito menores que os obtidos com a implantação de redes privadas, sendo este, justamente o grande estímulo para o uso de VPNs. No entanto, para que esta abordagem se torne efetiva, a VPN deve prover um conjunto de funções que garanta Confidencialidade, Integridade e Autenticidade.

Confidencialidade

Tendo em vista que estarão sendo utilizados meios públicos de comunicação, a tarefa de interceptar uma seqüência de dados é relativamente simples. É imprescindível que os dados que trafeguem sejam absolutamente privados, de forma que, mesmo que sejam capturados, não possam ser entendidos.

Integridade

Na eventualidade dos dados serem capturados, é necessário garantir que estes não sejam adulterados e re-encaminhados, de tal forma que quaisquer tentativas nesse sentido não tenham sucesso, permitindo que somente dados válidos sejam recebidos pelas aplicações suportadas pela VPN.

Autenticidade

Somente usuários e equipamentos que tenham sido autorizados a fazer parte de uma determinada VPN é que podem trocar dados entre si; ou seja, um elemento de uma VPN somente reconhecerá dados originados em por um segundo elemento que seguramente tenha autorização para fazer parte da VPN.

Dependendo da técnica utilizada na implementação da VPN, a privacidade das informações poderá ser garantida apenas para os dados, ou para todo o pacote (cabeçalho e dados). Quatro técnicas podem ser usadas para a

implementação de soluções VPN:

Modo Transmissão

Somente os dados são criptografados, não havendo mudança no tamanho dos pacotes. Geralmente são soluções proprietárias, desenvolvidas por fabricantes.

Modo Transporte

Somente os dados são criptografados, podendo haver mudança no tamanho dos pacotes. É uma

solução de segurança adequada, para implementações onde os dados trafegam somente entre dois nós da comunicação.

Modo Túnel Criptografado

Tanto os dados quanto o cabeçalho dos pacotes são criptografados, sendo empacotados e transmitidos segundo um novo endereçamento IP, em um túnel estabelecido entre o ponto de origem e de destino.

Modo Túnel Não Criptografado

Tanto os dados quanto o cabeçalho são empacotados e transmitidos segundo um novo

endereçamento IP, em um túnel estabelecido entre o ponto de origem e destino. No entanto,

cabeçalho e dados são mantidos tal como gerados na origem, não garantindo a privacidade.

Para disponibilizar as funcionalidades descritas anteriormente, a implementação de VPN lança mão dos conceitos e recursos de criptografia, autenticação e controle de acesso.

Resumindo, a VPN permite:

Evitar que intrusos invadam a rede corporativa distribuída.

Manter a privacidade e a integridade dos dados que atravessam a rede não confiável.

Manipular toda faixa de protocolos da Internet em uso de forma transparente.

Disponibilizar conexões corporativas a baixo custo.

ate semana que vem com a parte 2.

abs

Ola Bacanas, Quem achou que Mainframe esta no fim, esta muito enganado.

CA rebate argumentos que permeiam o ambiente de plataforma alta

Calcula-se que o Brasil seja o quarto maior parque de mainframes em operação no mundo. Depois de uma "morte anunciada" há algumas décadas, esses gigantes seguem firmes sustentando operações do governo e instituições financeiras nacionais. Além disso, institutos de pesquisa apontam que essas máquinas processam 70% dos dados mundiais e encontram-se em 90% das mil maiores empresas listadas no ranking da Fortune.

Calcula-se que o Brasil seja o quarto maior parque de mainframes em operação no mundo. Depois de uma "morte anunciada" há algumas décadas, esses gigantes seguem firmes sustentando operações do governo e instituições financeiras nacionais. Além disso, institutos de pesquisa apontam que essas máquinas processam 70% dos dados mundiais e encontram-se em 90% das mil maiores empresas listadas no ranking da Fortune.

Na avaliação de Idival Junior, diretor de vendas para mainframe da CA para a América Latina a "quase morte" da tecnologia nos anos 80 decorreu, em grande parte, da estagnação vivida por esse ambiente. "Quase não havia concorrência e isso inibia a inovação", avalia. O que obrigou a "ressurreição" da plataforma alta foi a entrada de um concorrente de peso: a arquitetura distribuída (cliente-servidor).

Com mais de quarenta anos de vida, o mundo mainframe coleciona mitos. A provedora de tecnologia CA - que tem 65% de suas receitas globais atreladas a essas máquinas e lançou uma estratégia global batizada de Mainframe 2.0 - listou sete dessas lendas e apontou argumentos para tenta destruí-las com fatos. Acompanhe:

1) Só roda aplicações legadas: Segundo a CA, 60% dos MIPS (Milhões de Instruções Por Segundo) comprados desde o ano 2000 destinaram-se a novas aplicações. "Isso mostra que novas aplicações são disponibilizadas para esse ambiente", comenta Junior.

2) É uma relíquia do passado: O barateamento da tecnologia faz a fabricante acreditar que se mantém viva a capacidade de inovar dos fabricantes que atuam nesse mercado. Graças a isso, inovações surgem para deixar o mainframe longe de se tornar um sistema legado.

3) É caro: realmente, investimento inicial é alto. Em compensação, as máquinas são altamente confiáveis. Segundo o executivo da CA, a longevidade dos mainframes é de cerca de 30 anos, contra menos de 2 anos de vida útil estimado para computadores comuns. Ainda de acordo com o diretor, o preço unitário dos MIPS caiu dois terços em um período de nove anos.

4) Não roda bem em conjunto com ambiente distribuído: Ainda existem separações nos times que cuidam de plataforma baixa e alta. Mas a CA acredita que, a medida que as interfaces para ambientes de mainframes ficarem mais intuitiva, não haverá mais distinção de quem cuidará de plataforma baixa ou alta nas empresas.

5) Trata-se de um monopólio da IBM: De fato, a Big Blue detém grande fatia do mercado, mas existem outros ambientes (Unisys e Fujitsu). A fabricante de software ressalta que há toda uma gama de soluções periféricas e canais especializados nesse ambiente surgindo, o que impulsiona inovação na plataforma alta, além de manter preços adequados.

6) Só pode ser operado por pessoas mais velhas: Calcula-se que 70% dos profissionais brasileiros especializados nesse tipo de ambiente se aposentarão nos próximos dez anos. "Isso é um grande risco para as empresas", avalia Junior, contrapondo com o fato de que os provedores de tecnologia estão respondendo a esse desafio provendo soluções mais intuitivas para as novas gerações.

7) É energeticamente ineficiente: De acordo com a CA, um mainframe da linha z10, da IBM, consome por volta de 85% menos energia para processamentos iguais realizados em plataforma baixa - levando em conta o consumo de energia para processamento e refrigeração do hardware. Além disso, a plataforma alta ocupa menos espaço nos data centers.

Ola Bacanas mais uma forma de utilizar a DWL-2100AP.

No modo WDS with AP, o DWL-2100AP se conecta a várias redes, embora ainda

funcionando como um Access Point wireless. WDS (Wireless Distribution System)

permite o acesso de um DWL-2100AP com outro DWL-2100AP de um modo

padronizado. Dessa forma, pode simplificar a infra-estrutura da rede reduzindo a

quantidade de cabos. Basicamente os access points vão funcionar como um cliente e

um ponto de acesso ao mesmo tempo.

Neste manual vamos apresentar a seguinte topologia:

Para que possamos realizar a topologia acima devemos seguir as etapas abaixo.

Obs.: Você não precisa ter necessariamente um Roteador. No local pode ter um modem em modo Router ou um Servidor de Internet. Lembrando que os Access Points devem permanecer na mesma faixa de IP do Roteador, modem ou Servidor de Internet. Na topologia acima o IP do Roteador é 192.168.0.1

1- Para realizar o procedimento de configuração de WDS With AP, um dos computadores deve estar conectado via cabo ao DWL-2100AP para que seja realizada as configurações.

Antes de entrar nas configurações do equipamento faça o reset dele seguindo as etapas abaixo.

Etapa 1: Com o equipamento ligado, coloque um clips no orifício na parte de trás do equipamento chamado RESET.

Etapa 2: Mantenha o clips pressionado por exatamente 10 segundos e depois solte.

Obs.: Não remover a fonte de energia durante o procedimento.

Etapa 3: O equipamento será reiniciado automaticamente. Depois que o Led WLAN

parar de piscar o reset foi realizado.

Obs.: Realizar o reset não atualiza o equipamento para uma versão de firmware mais

recente, apenas faz com que ele volte as configurações para as de fábrica.

2- Com o computador conectado ao DWL-2100AP, automaticamente na tela do seu Sistema Operacional vai apresentar como Conectividade Nula ou Limitada.

3- Vá em Painel de Controle > Conexões de Rede > Conexão Local, clique com o botão direito do mouse em Conexão Local e clique em seguida em Propriedades.

4- Localize Protocolo TCP/IP e clique no botão Propriedades.

5- Na nova janela selecione a opção Usar o seguinte endereço IP.

IP Address (Endereço IP):

Digite 192.168.0.10

Subnet Mask (Máscara de Sub-rede):

Digite 255.255.255.0

Default Gateway (Gateway Padrão):

Digite 192.168.0.50

Clique em OK e na janela anterior

novamente em Ok.

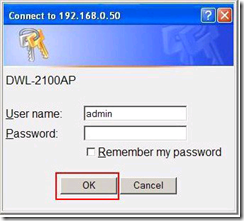

6- Feito os procedimentos anteriores, abra o nevagador de Internet e na barra de endereço digite http://192.168.0.50

Logo em seguida, abrirá uma janela de autenticação.

O usuário e senha padrão do equipamento são:

User Name: admin

Password: (Deixe o campo em branco)

Clique em OK.

7- Ao acessar a tela de configuração, clique em Wireless localizado à esquerda.

8- Caso você esteja configurando o AP1, não precisa realizar esse procedimento.

Caso contrário clique à esquerda da tela no botão LAN e altere o IP do AP2 e do AP3 para que fique dentro da rede e com o IP diferente do AP1.

Por Exemplo: AP 2 --> IP: 192.168.0.51 AP 3 --> IP: 192.168.0.52

Feito a alteração clique no botão Apply para salvar as configurações.

9- Para realizar as configurações de WDS With AP precisamos de algumas informações dos outros Access Points. Olhe embaixo de cada equipamento e anote os seus MAC Address.

10- Na tela de configuração da rede Wireless do AP1, selecione em Mode a opção WDS With AP.

11- Logo em seguida irá apresentar a tela abaixo.

Preencha os seguintes campos:

SSID: digite no nome da rede wireless

SSID Broadcast: selecione Enabled

Channel: selecione entre 1, 6 e 11

Auto Channel Scan: deixe desmarcado

Em Remote AP MAC Address você pode cadastrar até 8 Access Points. No exemplo, além do que estamos configurando, temos mais 2 AP's, portanto, devemos preencher nesse campo o MAC Address do AP2 e AP3.

Faça esse mesmo procedimento no AP2 preenchendo o MAC Address do AP1 e AP3. Novamente faça esse procedimento no AP3 preenchendo o MAC Address do AP1 e AP2.

12- Caso deseje que sua rede sem fio tenha uma senha de segurança, no campo Key Settings siga as seguintes instruções:

Authentication: selecione Open System

Encryption: marque Enabled

Key type: você pode selecionar ASCII ou HEX

Key Size: selecione 64 Bits

Valid Key: selecione First

First Key: digite a senha para a rede wireless

Caso você tenha selecionado HEX, no campo Key Type crie uma senha de 10 caracteres contendo letras de A~F e números de 0~9.

Caso você selecionou ASCII, crie uma senha de 5 caracteres com letras e números.

Clique no botão “APPLY” ao lado direito no canto inferior da tela para salvar.

Obs.: Repita os procedimentos acima nos outros Access Points. Lembre-se de alterar o IP dos equipamentos e de cadastrar o MAC Address dos outros APs.

13- Feito os procedimentos acima em todos os três Access Points, conecte o Modem, Roteador ou Servidor de Internet em qualquer um dos três Access Points. Após conectar, será necessário realizar um teste para verificar a conectividade.

Primeiramente, com um computador com adaptador wireless localize a rede sem fio.

(Configuração de wireless Windows XP).

Clique com o botão direito do mouse sobre o ícone da rede sem fio e selecione a

opção Exibir redes sem fio Disponíveis.

Logo em seguida irá apresentar a seguinte tela.

Selecione sua rede pelo nome e clique em Conectar, digite a senha da rede sem fio

e repita a senha.

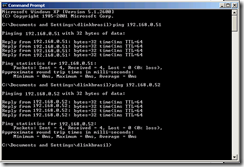

Após conectar, na rede wireless abra o Prompt de comando.

Clique em Iniciar > Executar digite CMD e clique em OK (no Windows).

Como na imagem da página anterior o comando ping apresentou resposta, isso

significa que está navegando na Internet, agora para verificar a conectividade dos

outros dois Access Points digite:

ping 192.168.0.51 e pressione Enter

ping 192.168.0.52 e pressione Enter

Obtendo resposta você saberá que a WDS with AP foi configurada com sucesso.

ABS

Olá Bacanas, o titulo deste post e o mesmo do artigo que li esta semana no site IT WEB que me desagradou muito. Acho que isso e conversa pois eu mesmo já peguei pessoas que nem se quer sabia como ligar um computador e hoje são encarregados, supervisores, gerentes, programadores. Acho que existe muita conversa sobre a área de TI feita por gente que nem se quer entende do assunto, pessoas que não vivem o dia a dia do setor, que muitas vezes na intenção de puxar o tapete, ficam olhando os gravetos que tem no setor de TI e não olham para a arvore que esta dentro de seus próprios setores, e essa historia de ter “ medo de sombra ” e coisa para néscios que estão onde estão normalmente por favores e não por seus conhecimentos de fato.

abs.

caso queiram ler o artigo:

Olá Bacanas, acho que não sou só eu, que esta vendo que chegou a hora dos CIO, começarem a por a mão na massa, o mercado hoje esta procurando esse tipo de profissional, que além de gerenciar também faz, eu sempre tive esse perfil e com isso ganhei o respeito de meus superiores colegas de trabalho, que se tornaram meus amigos.

abs

Ola Bacanas,

Este novo sistema ao que me parece sera muito bom.

Mas o que e BOKODE?

Bokode é um tipo de etiqueta de dados que mede apenas 3mm (milímetros) de diâmetro e é capaz de armazenar muito mais informações do que um código de barras. Esta tecnologia foi desenvolvida pelo Media Labs do Instituto de Tecnologia de Massachusetts (MIT), Estados Unidos. Sua compreensão também é feita através de um leitor ótico, porém de uma maneira diferente das já existentes por aí.

pelo que da pra ver pela imagem adeus codigo de barras.

abs.

leia mais em http://www.baixaki.com.br/info/2697-bokode-o-novo-concorrente-do-codigo-de-barras.htm